1 روز پیش

زمان مطالعه : 9 دقیقه

چرا «مسمومسازی آدرس» بدون سرقت کلید خصوصی هم کار میکند؟

مسمومسازی آدرس به ضعف فناوری مربوط نیست، بلکه نتیجه رفتار کاربر و طراحی نامناسب رابط کاربری است. کلید خصوصی فقط اجازه امضا میدهد، اما نمیتواند صحت آدرس مقصد را تضمین کند. مهاجمان از عادتهای کاربران مانند کپی کردن آدرس از تاریخچه سوءاستفاده میکنند. با ایجاد لیست سفید، بررسی کامل آدرسها و بیتوجهی به تراکنشهای اسپم میتوان ریسک را کاهش داد.

مسمومسازی آدرس (Address Poisoning) با شلوغ کردن تاریخچه تراکنشهای شما با ورودیهای جعلی عمل میکند و شما را فریب میدهد تا به اشتباه دارایی خود را به آدرس یک کلاهبردار ارسال کنید.

نکات کلیدی

- مسمومسازی آدرس رفتار کاربران را هدف میگیرد، نه کلیدهای خصوصی را. مهاجمان تاریخچه تراکنش را دستکاری میکنند و روی این حساب میکنند که کاربر به اشتباه یک آدرس مشابه و مخرب را کپی کند.

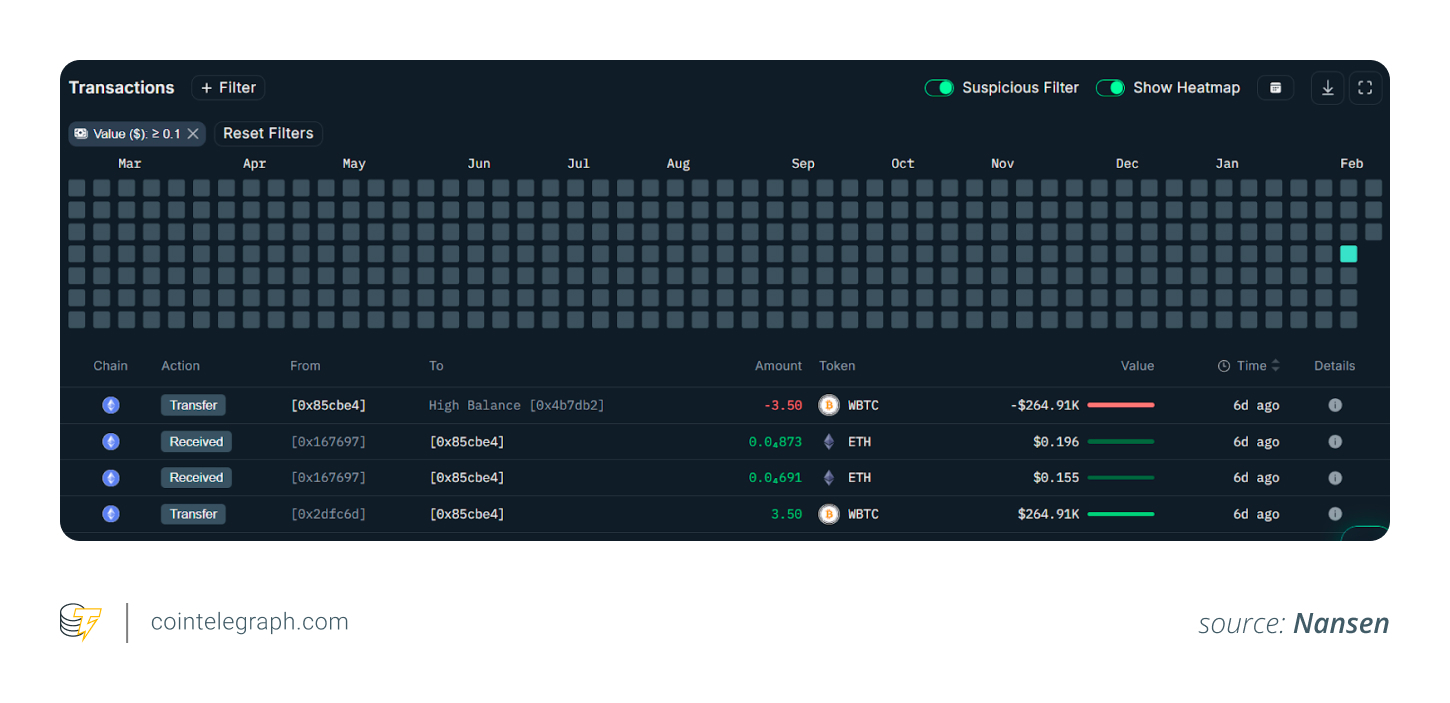

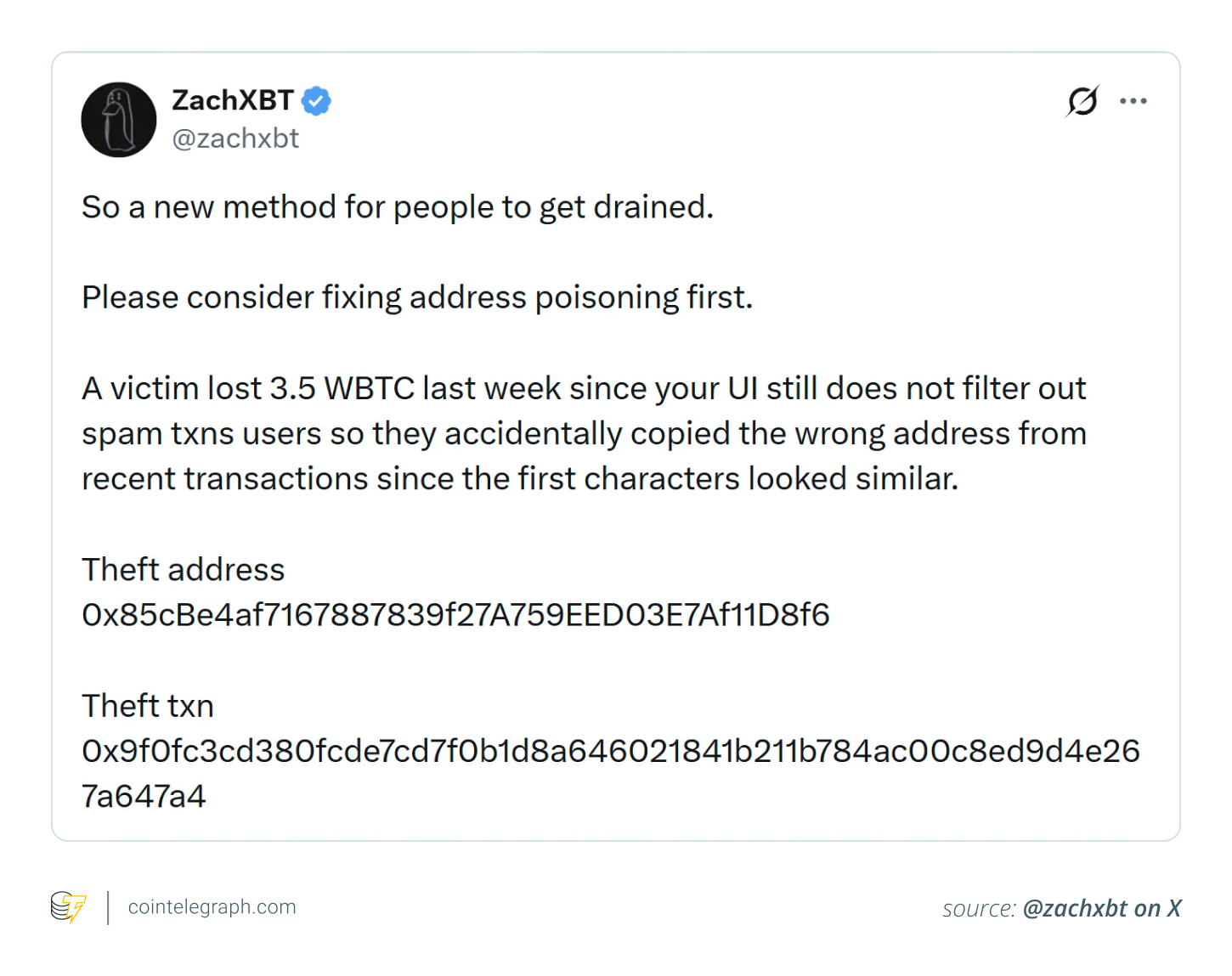

- مواردی مانند از دست رفتن ۵۰ میلیون USDT در سال ۲۰۲۵ و سرقت ۳.۵ واحد wBTC در فوریه ۲۰۲۶ نشان میدهد چگونه فریب ساده در رابط کاربری میتواند به خسارتهای مالی عظیم منجر شود.

- دکمههای کپی، نمایش تاریخچه تراکنشها و انتقالهای (Dust) فیلترنشده باعث میشود آدرسهای مسموم در رابط کیفپول معتبر به نظر برسند.

- از آنجا که بلاکچینها بدون نیاز به مجوز (Permissionless) هستند، هر کسی میتواند به هر آدرسی توکن ارسال کند. کیفپولها معمولاً همه تراکنشها حتی اسپم را نمایش میدهند و مهاجمان از همین موضوع برای ایجاد ورودیهای مخرب استفاده میکنند.

نقش کلید خصوصی

بیشتر کاربران کریپتو تصور میکنند تا زمانی که کلید خصوصیشان امن است، داراییهایشان نیز در امان خواهد بود. اما افزایش کلاهبرداریها نشان داده که این باور همیشه درست نیست. کلاهبرداران با استفاده از روشی به نام مسمومسازی آدرس، بدون دسترسی به کلید خصوصی قربانی، دارایی را سرقت میکنند.

در فوریه ۲۰۲۶، یک طرح فیشینگ قابلیت Phantom Chat را هدف قرار داد. مهاجمان با استفاده از تکنیک مسمومسازی آدرس موفق شدند حدود ۳.۵ رپدبیتکوین (wBTC) به ارزش بیش از ۲۶۴ هزار دلار را سرقت کنند.

در این رابطه بخوانید : کلاهبرداری راگ پول (rug pull) چیست؟

در سال ۲۰۲۵ نیز یک قربانی پس از کپیکردن یک آدرس مسموم، ۵۰ میلیون دلار USDT را از دست داد. این حوادث نشان داد که طراحی ضعیف رابط کاربری و عادتهای روزمره کاربران چگونه میتواند به زیانهای عظیم منجر شود.

چهرههای مطرحی مانند «چانگپنگ ژائو» (CZ)، همبنیانگذار بایننس، پس از این حوادث از کیفپولها خواستهاند تدابیر امنیتی قویتری برای مقابله با مسمومسازی آدرس اضافه کنند.

این مقاله توضیح میدهد که چگونه این نوع کلاهبرداری رفتار کاربر را هدف میگیرد نه سرقت کلید خصوصی، چگونه مهاجمان تاریخچه تراکنش را دستکاری میکنند، چرا این روش در بلاکچینهای شفاف موفق است و چه اقداماتی میتوان برای کاهش ریسک انجام داد.

مسمومسازی آدرس واقعاً چگونه انجام میشود؟

برخلاف هکهای معمول که کلید خصوصی یا باگهای کدنویسی را هدف قرار میدهند، مسمومسازی آدرس با فریب دادن کاربر از طریق تاریخچه تراکنش، او را وادار میکند دارایی را به آدرس اشتباه بفرستد.

این حمله معمولاً به شکل زیر انجام میشود:

- کلاهبرداران با استفاده از دادههای عمومی بلاکچین، کیفپولهای باارزش را شناسایی میکنند.

- یک آدرس جدید میسازند که شباهت زیادی به یکی از آدرسهای پرکاربرد قربانی دارد (مثلاً چند کاراکتر اول و آخر یکسان است).

- یک تراکنش کوچک یا حتی صفر از آن آدرس جعلی به کیفپول قربانی ارسال میکنند.

- منتظر میمانند تا قربانی هنگام ارسال بعدی، آدرس مهاجم را از لیست تراکنشهای اخیر کپی کند.

- هنگامی که قربانی به اشتباه دارایی را به آن آدرس بفرستد، مهاجم وجوه را دریافت میکند.

در این فرآیند، کیفپول و کلید خصوصی قربانی دستنخورده باقی میماند و رمزنگاری بلاکچین شکسته نمیشود. این کلاهبرداری کاملاً بر خطای انسانی و اعتماد به الگوهای آشنا تکیه دارد.

🔎 آیا میدانستید؟ با رشد شبکههای لایهدوم اتریوم و کاهش کارمزدها، مسمومسازی آدرس افزایش یافته، زیرا مهاجمان میتوانند با هزینه کم، تراکنشهای داست را به هزاران کیفپول ارسال کنند.

مهاجمان چگونه آدرسهای فریبنده میسازند؟

آدرسهای کریپتو رشتههای طولانی هگزادسیمال هستند (در شبکههای سازگار با اتریوم معمولاً ۴۲ کاراکتر). کیفپولها اغلب نسخه کوتاهشدهای مانند «0x85c…4b7» را نمایش میدهند و کلاهبرداران دقیقاً از همین موضوع سوءاستفاده میکنند.

آدرس جعلی معمولاً ابتدای و انتهای یکسانی با آدرس واقعی دارد اما بخش میانی آن متفاوت است.

نمونه آدرس واقعی:

همچنین بخوانید : ارز دیجیتال میکر (Maker) چیست؟ و چه مزایایی دارد؟

0x742d35Cc6634C0532925a3b844Bc454e4438f44e

آدرس جعلی مسموم:

0x742d35Cc6634C0532925a3b844Bc454e4438f4Ae

کلاهبرداران با استفاده از ابزارهای ساخت «Vanity Address» این رشتههای تقریباً یکسان را تولید میکنند. سپس با ارسال یک تراکنش داست، این آدرس در تاریخچه تراکنش قربانی ظاهر میشود و در نگاه اول معتبر به نظر میرسد؛ بهویژه چون کاربران به ندرت کل آدرس را بررسی میکنند.

🔎 آیا میدانستید؟ برخی مرورگرهای بلاکچین اکنون تراکنشهای داست مشکوک را برچسبگذاری میکنند تا کاربران پیش از تعامل با تاریخچه تراکنش، متوجه تلاش برای مسمومسازی شوند.

چرا این کلاهبرداری تا این حد موفق است؟

- چند عامل بههمپیوسته باعث شده مسمومسازی آدرس بسیار مؤثر باشد:

• محدودیتهای انسانی در بررسی رشتههای طولانی: آدرسها کاربرپسند نیستند و کاربران معمولاً فقط ابتدا و انتهای آن را چک میکنند. مهاجمان دقیقاً همین رفتار را هدف میگیرند.

• امکانات راحت اما پرریسک در کیفپولها: بسیاری از کیفپولها دکمه کپی سریع کنار تراکنشهای اخیر دارند. این قابلیت برای استفاده عادی مفید است، اما وقتی تراکنشهای اسپم وارد لیست میشوند، خطرناک میشود. محققانی مانند ZachXBT به مواردی اشاره کردهاند که قربانیان مستقیماً از رابط کاربری کیفپول، آدرس مسموم را کپی کردهاند.

- بدون نیاز به اکسپلویت فنی: برای اجرای این نوع حمله، نیازی به نفوذ فنی یا شکستن رمزنگاری نیست. از آنجا که بلاکچینها عمومی و (Permissionless) هستند، هر کسی میتواند به هر آدرسی توکن ارسال کند. کیفپولها معمولاً همه تراکنشهای ورودی حتی اسپم را نمایش میدهند و کاربران نیز به تاریخچه شخصی خود اعتماد دارند.

آسیبپذیری در اینجا نه در رمزنگاری است و نه در امنیت کلیدها، بلکه در رفتار کاربر و طراحی تجربه کاربری (UX) نهفته است.

چرا کلید خصوصی بهتنهایی کافی نیست؟

کلید خصوصی مسئول تأیید و امضای تراکنشهاست و تضمین میکند فقط شما میتوانید انتقال را امضا کنید. اما کلید خصوصی نمیتواند تشخیص دهد که آدرس مقصد درست است یا نه.

ویژگیهای اصلی بلاکچین دسترسی بدون مجوز، غیرقابلبرگشت بودن تراکنشها و حذف واسطههای اعتماد باعث میشود تراکنشهای مخرب نیز بهطور دائمی ثبت شوند.

در این کلاهبرداریها، کاربر بهصورت داوطلبانه تراکنش را امضا میکند. سیستم دقیقاً همانطور که طراحی شده کار میکند و اشکال در قضاوت انسانی است، نه در فناوری.

عوامل روانشناختی و مشکلات طراحی

- عادتهای تکراری: کاربران معمولاً بارها به یک آدرس مشخص پول میفرستند، بنابراین بهجای وارد کردن دوباره آدرس، آن را از تاریخچه کپی میکنند.

- فشار شناختی: تراکنشها شامل مراحل متعدد هستند؛ آدرس، کارمزد، شبکه، تأییدها و… بررسی تکتک کاراکترها برای بسیاری از کاربران خستهکننده است.

- نمایش ناقص آدرس: بسیاری از کیفپولها بیشتر کاراکترهای آدرس را پنهان میکنند و همین باعث میشود کاربر فقط بخشی از آن را بررسی کند.

🔎 آیا میدانستید؟ در برخی موارد، مهاجمان با استفاده از ابزارهای تولید آدرس سفارشی مبتنی بر GPU، میتوانند در عرض چند دقیقه هزاران آدرس بسیار مشابه تولید کنند.

راهکارهای عملی برای افزایش امنیت

اگرچه مسمومسازی آدرس بر رفتار کاربران متکی است نه ضعف فنی، اما تغییرات کوچک در عادتها میتواند ریسک را بهشدت کاهش دهد.

برای کاربران

با رعایت چند عادت ساده میتوان احتمال قربانی شدن را به میزان زیادی کاهش داد:

- یک دفترچه آدرس (Address Book) یا لیست سفید (Whitelist) تأییدشده برای گیرندگان پرتکرار بسازید و از همان استفاده کنید.

- کل آدرس را بررسی کنید؛ در صورت امکان، آن را کاراکتر به کاراکتر مقایسه کنید.

- هرگز آدرس را از تاریخچه تراکنشهای اخیر کپی نکنید؛ آدرس را مجدداً وارد کنید یا از آدرس ذخیرهشده استفاده کنید.

- انتقالهای کوچک و ناخواسته را نادیده بگیرید یا بهعنوان تلاش برای مسمومسازی گزارش دهید.

برای توسعهدهندگان کیفپول

طراحی دقیق رابط کاربری و افزودن محافظهای داخلی میتواند خطای کاربر را کاهش دهد و اثربخشی این حملات را بسیار کمتر کند:

- فیلتر یا مخفیسازی تراکنشهای اسپم و کمارزش

- تشخیص شباهت آدرسهای مقصد و هشدار در صورت مشابهت خطرناک

- شبیهسازی پیش از امضا و نمایش هشدارهای ریسک

- بررسی خودکار آدرسهای مسموم از طریق لیستهای سیاه اشتراکی

ترجمه شده توسط مجله خبری نیپوتو

خرید و فروش ارزهای دیجیتال از امروز شروع کنید

ممکن است علاقه مند باشید

ثبت دیدگاه

لیست نظرات (0)

انتخاب سردبیر

مفاهیم پایه

بیشتر بخوانید