2 سال پیش

زمان مطالعه : 2 دقیقه

حمله متن آشکار (Known-plaintext) چیست؟

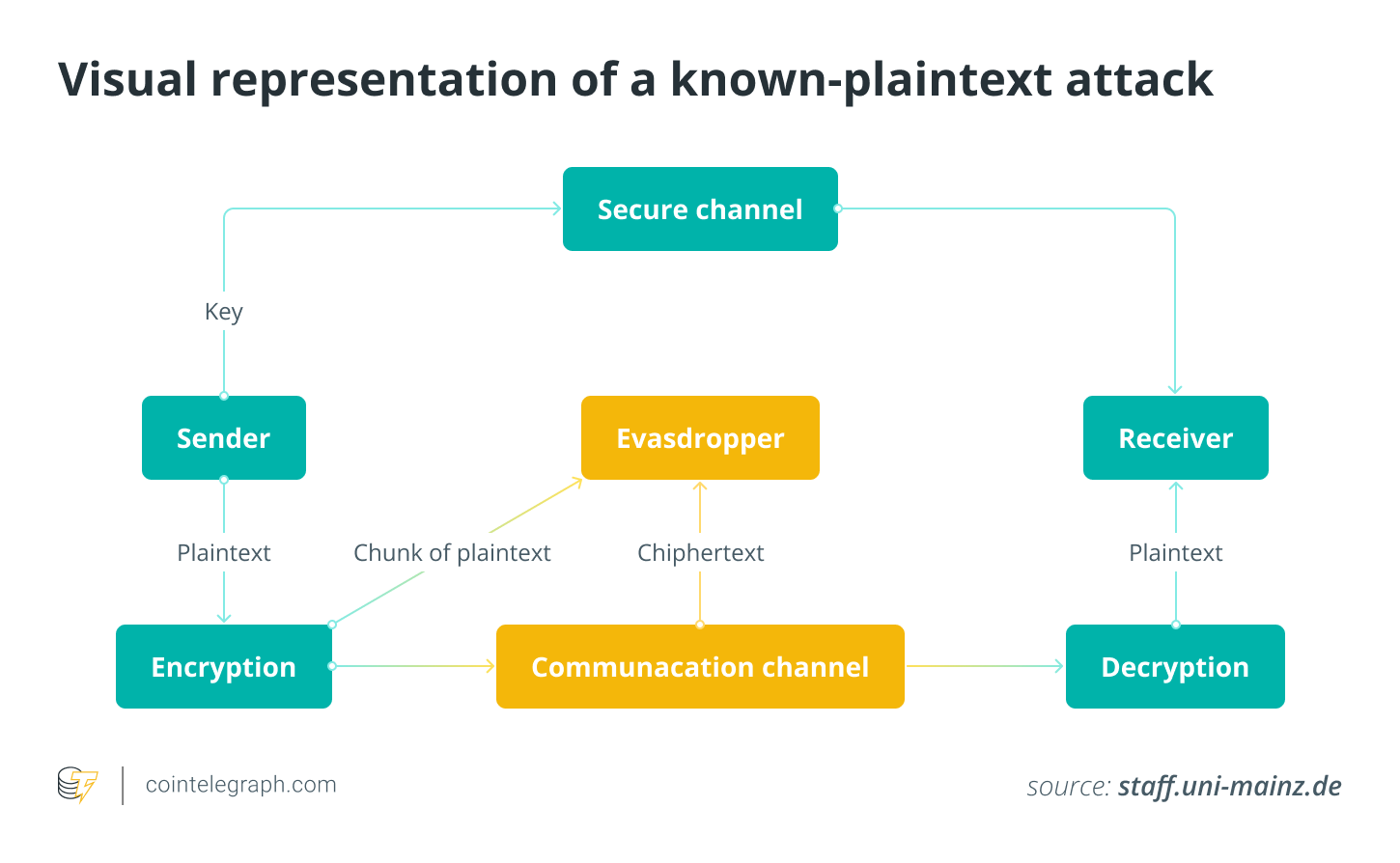

در یک حمله متن آشکار مهاجم به هر دو حالت رمزگذاری شده داده ها (متن رمزنگاری شده) و نسخه کپی متن خام منبع داده ها (حالت رمزنگاری نشده) دسترسی دارد. مهاجم سعی می کند با بررسی رابطه بین متن خام و متن رمزنگاری شده، کلید یا الگوریتم رمزگذاری را تعیین کند.

حمله متن آشکار چیست؟

حمله متن آشکار (KPA) زمانی اتفاق می افتد که یک هکر از الگوها و کدهای آشنای رمزگذاری نشده و رمزگذاری شده برای تعیین الگوریتم یا کلید رمزگذاری استفاده می کند.

در یک حمله متن آشکار مهاجم به هر دو حالت رمزگذاری شده داده ها (متن رمزنگاری شده) و نسخه کپی متن خام منبع داده ها (حالت رمزنگاری نشده) دسترسی دارد. مهاجم سعی می کند با بررسی رابطه بین متن خام و متن رمزنگاری شده، کلید یا الگوریتم رمزگذاری را تعیین کند.

به عنوان مثال، اگر کلمه”CRYPTO” به عنوان “XUZZA” کدگذاری شود، و هکر این را بداند میتواند سایر بخش های پیام را که با همین کلید جایگزین رمزگذاری شده اند رمزگشایی کند. این نشان میدهد که در برخی از الگوریتمهای رمزگذاری، حتی با دانش جزئی میتوان بخش بزرگی از کد را رمزگشایی کرد.

در این رابطه بخوانید : بپرو چیست و نحوه کار آن چگونه است؟

در این نوع حمله از نقصی در تکنیکهای رمزگذاری استفاده میشود که شناسایی الگوها یا روابط بین متن خام و متن کریپتوگرافی را ممکن میسازد. اگر به درستی از حملات متن آشکار پیشگیری نشود، امنیت سیستم های رمزگذاری به خطر خواهد افتاد.

دو روش متداول برای استفاده از متن خام و شکل رمزگذاری شده مربوط به آن برای شناسایی کلیدهای رمزگذاری شامل تجزیه و تحلیل فرکانس frequency analysis و تطبیق الگو pattern matching است. روش تحلیل فرکانس از روشهای رمزگذاری مستقیم با جایگزینی یک به یک حرف یا نماد استفاده میکند. مهاجمان می توانند با مقایسه فراوانی وقوع حروف یا الگوهای خاص در متن آشکار و متن رمزنگاری شده مرتبط، کلید را کشف کنند یا بقیه ارتباطات را کدگشایی کنند.

اگر در روش تطبیق الگو هر دو متن خام و رمزنگاری شده یکسان باشند مهاجمان می توانند روند کدها را تشخیص دهند. آنها می توانند الگوریتم رمزگذاری را تشخیص دهند و با شناسایی الگوهای موجود در متن رمزگذاری شده و مقایسه آنها با الگوهای متن خام، کل پیام را رمزگشایی کنند.

حمله متن آشکار چگونه عمل می کند؟

در KPA، مهاجم میتواند با تجزیه و تحلیل اینکه چگونه بخش های خاصی از متن خام با استفاده از کلید یا الگوریتم رمزگذاری یکسان به متن رمزنگاری تبدیل میشوند، جزئیات حیاتی در مورد روش رمزگذاری به دست بیاورد.

حمله متن آشکار شامل مراحل زیر است:

جمع آوری جفت کدهای شناخته شده

مهاجم جفتهایی از متن اصلی و متن رمزگذاریشده مرتبط را که از طریق تکنیکهای مختلف، مانند ارتباطات رهگیری شده یا نشت دادهها به دست می آیند جمعآوری میکند.

تحلیل الگوها

هنگامی که متن خام به متن رمزگذاری شده تبدیل می شود، مهاجم الگوها، تغییرات و دگرگونی های انجام شده را مقایسه می کند. برای درک عملکرد فرآیند رمزگذاری، روابط بین متن خام و متن رمزگذاری شده را بررسی می کند.

پیدا کردن یک کلید یا الگوریتم

همچنین بخوانید : بلاکچین بیس چیست؟ آشنایی با شبکه لایه 2 Coinbase

مهاجم سعی می کند عناصر رمزگذاری حیاتی، مانند کلید رمزگذاری، الگوریتم یا سایر پارامترهای فرآیند را بر اساس الگوهایی که متوجه شده تعیین کند. آنها می توانند به طور مستقل فرآیند رمزگذاری را به لطف این کشفیات تکرار کنند.

رمزگشایی سایر داده ها

مهاجم می تواند داده های رمزگذاری شده دیگری را که از همان الگوریتم رمزگذاری استفاده می کنند با استفاده از کلید یا الگوریتم کشف شده رمزگشایی کند. این روش ممکن است منجر به نشت اطلاعات محرمانه شود یا امنیت سیستم رمزگذاری را به خطر بیندازد.

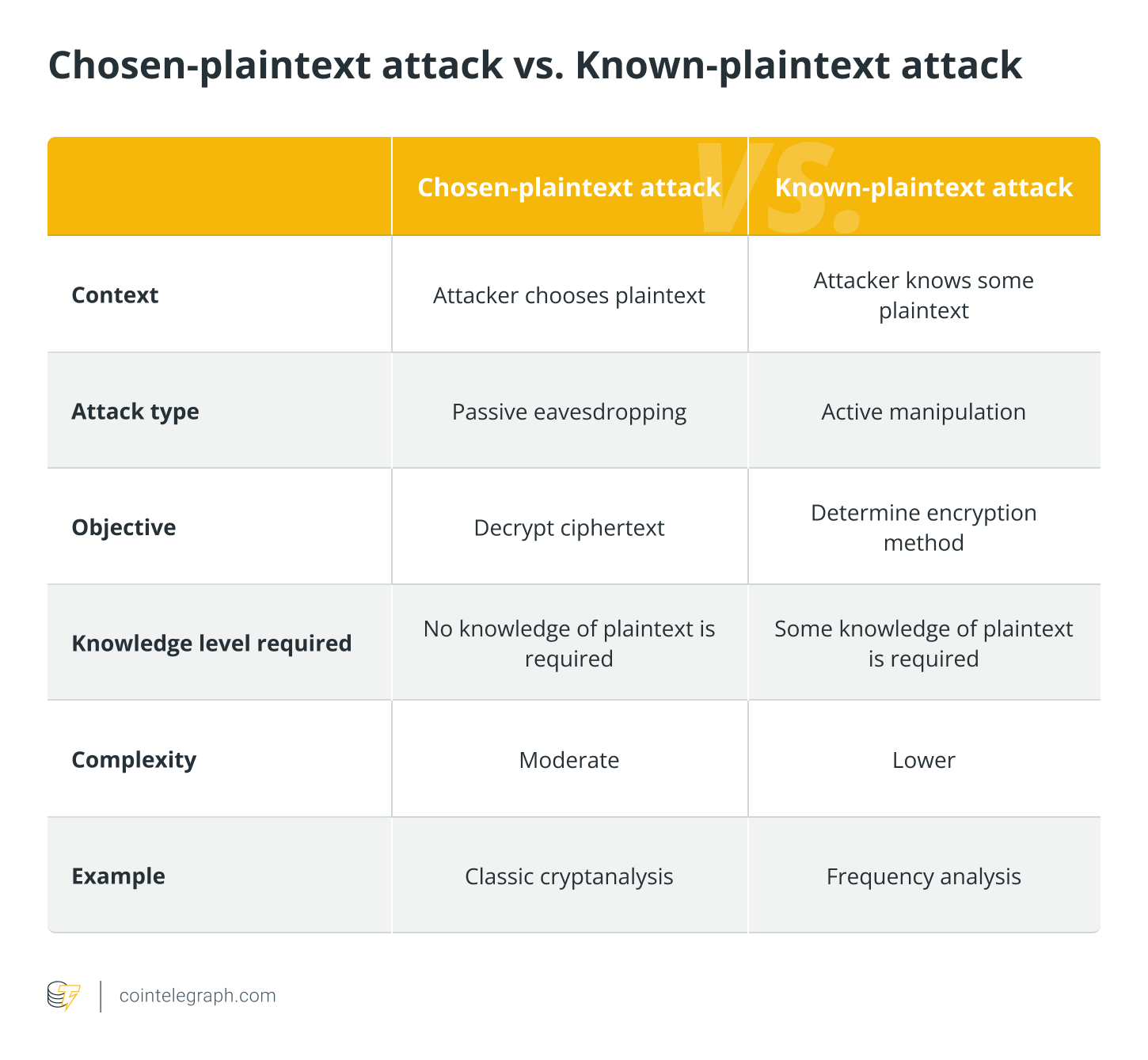

مقایسه حمله متن آشکار با حملات متن اصلی منتخب

حملات متن اصلی منتخب Chosen-plaintext شامل انتخاب متن خام و تجزیه و تحلیل متن رمزنگاری مربوط به آن توسط هکر است، در حالی که حملات متن آشکار زمانی رخ میدهند که مهاجمان اطلاعات جزئی از متن خام داشته باشند.

درک تفاوت های بین این دو حمله کریپتوگرافی برای استراتژی های دفاعی در زمینه رمزنگاری موثر حیاتی است.

تحلیل فرکانس Frequency analysis برای بررسی وجود حروف یا نمادها جهت تعیین الگوریتمهای رمزگذاری متمرکز است، برخلاف تحلیل رمزنگاری کلاسیک classic cryptanalysis، که الگوها و نقص های متن رمزنگاری را پیدا میکند.

چگونگی مقابله با حمله متن آشکار

برای در امان ماندن در برابر حملات متن آشکار الگوریتم های رمزگذاری قوی را اتخاذ کنید، کلیدهای رمزگذاری را به صورت امن و با دقت مدیریت کنید، از کلیدهای منحصر به فرد در هر مرحله استفاده کنید، و انتخاب تصادفی را به فرآیندهای رمزگذاری اضافه کنید تا محافظت در برابر حملات را افزایش دهید.

الگوریتمهای رمزگذاری را انتخاب کنید که با استفاده از تکنیکهای رمزگذاری قوی، در برابر حملات متن آشکار مقاوم باشند. الگوریتمهای رمزنگاری مدرن مانند استاندارد رمزگذاری پیشرفته (AES) با جلوگیری از ارتباط الگوهای متن خام با الگوهای موجود در متن رمزنگاری شده، از چنین حملاتی جلوگیری میکنند. AES یک الگوریتم رمزگذاری متقارن پرکاربرد است که به دلیل امنیت و کارایی بالا شناخته شده است.

برای جلوگیری از دسترسی غیرمجاز، کلیدهای رمزگذاری را با امنیت بیشتری مدیریت کنید. از مخازن کلید امن استفاده کنید، کلیدهای خود را مرتب تغییر دهید و از تکنیک های تولید کلید قوی استفاده کنید. علاوه بر این، از رمزگذاری داده های گسسته و قابل پیش بینی خودداری کنید. برای جلوگیری از استفاده مهاجم از جفت های الگوهای آشنا کل پیام یا فایل را رمزگذاری کنید.

علاوه بر این، از کلیدهای مختلف برای مراحل مختلف استفاده کنید. در این صورت تأثیر یک حمله متن آشکار کاهش می یابد زیرا هر مرحله از یک کلید رمزگذاری متفاوت استفاده می کند. همچنین، از جدیدترین نسخههای سیستمها، کتابخانهها و نرمافزار رمزگذاری استفاده کنید. رفع آسیبپذیریهای امنیتی اغلب در بهروزرسانیها گنجانده میشوند.

قبل از رمزگذاری متن خام داده ها، یک مقدار تصادفی به آن اضافه کنید. این باعث می شود هر رمزگذاری منحصر به فرد باشد، حتی زمانی که یک متن خام را چندین بار رمزگذاری کنید. علاوه بر این، از روشهای رمزگذاری که در برابر حملات متن آشکار آسیبپذیر هستند، اجتناب کنید و هنگام انتخاب الگوریتمهای رمزگذاری، دقت لازم را به کار ببرید.

ترجمه شده توسط مجله خبری نیپوتو

برای خرید و فروش چین لینک به مارکت نیپوتو مراجعه نمایید

خرید و فروش ارزهای دیجیتال از امروز شروع کنید

ممکن است علاقه مند باشید

ثبت دیدگاه

لیست نظرات (0)

انتخاب سردبیر

مفاهیم پایه

بیشتر بخوانید