8 ماه پیش

زمان مطالعه : 8 دقیقه

گروه هکری لازاروس چه کسانی هستند؟

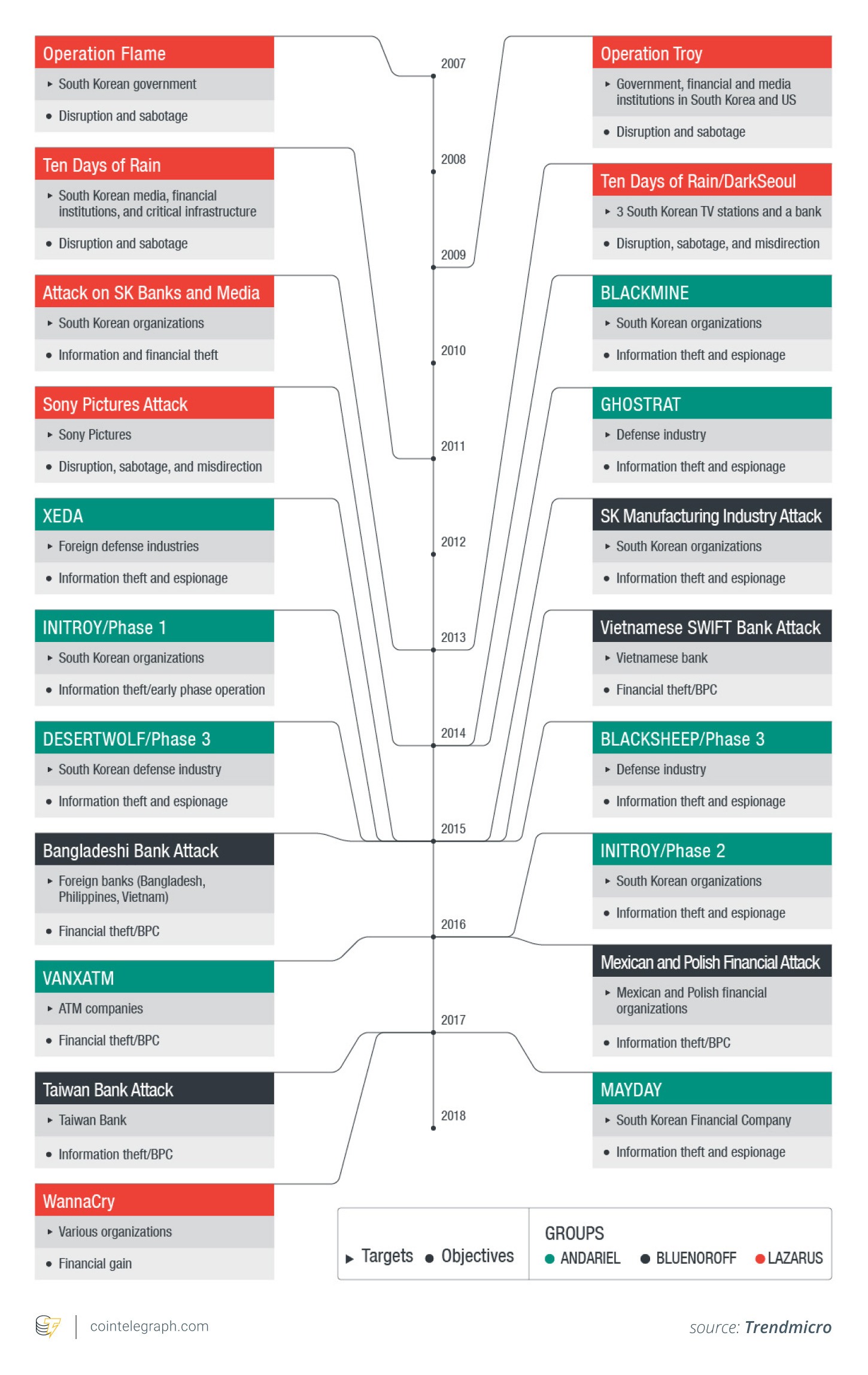

گروه لازاروس مستقر در کره شمالی است که به دلیل جاسوسی سایبری و جمع آوری پول برای اهداف غیرقانونی شناخته شده است. این گروه از سال 2009 فعال است و با اداره کل شناسایی (RGB)، سازمان اطلاعاتی دولت کره شمالی، مرتبط است. این گروه تهدید پیشرفته مستمر (APT) به دلیل اجرای حملات پیچیده به مؤسسات مالی، صرافیهای ارزهای دیجیتال، سوئیفت، کازینوها و دستگاههای خودپرداز در سراسر جهان شناخته شده است.

گروه لازاروس به عنوان یکی از پرکارترین مجرمان سایبری در تاریخ، از تاکتیکهای هک پیشرفته استفاده میکند. حمله به صرافی بای بیت Bybit در 21 فوریه 2025، بار دیگر به گروه بدنام لازاروس Lazarus نسبت داده شد.

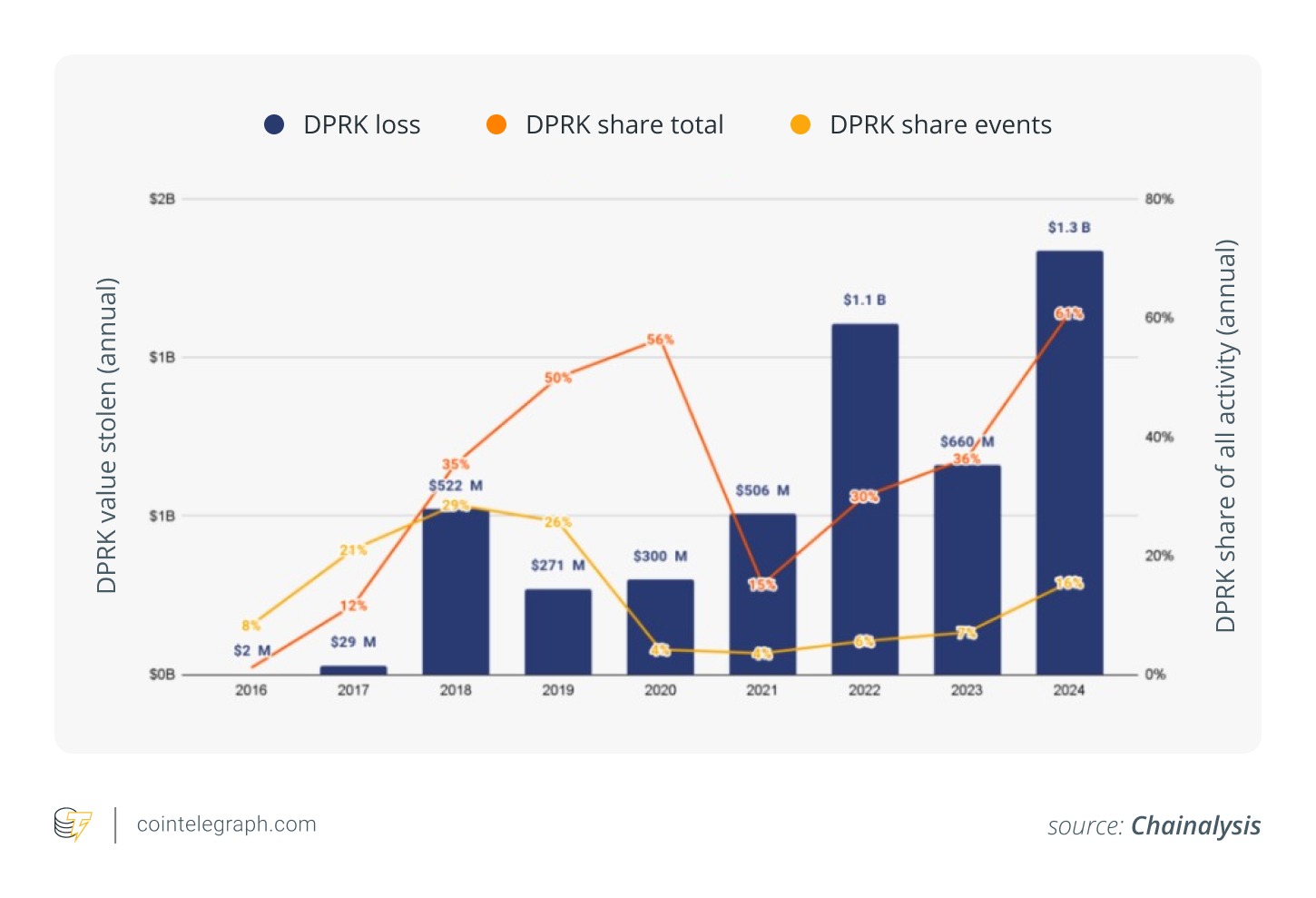

به گفته شرکت تحلیل بلاک چین Elliptic، از سال 2017، گروه لازاروس حدود 6 میلیارد دلار از صنعت کریپتو به سرقت برده است. جای تعجب نیست که لازاروس عنوان ابرشرور دنیای رمزارزها را به خود اختصاص داده است.

پیشینه گروه لازاروس

گروه لازاروس مستقر در کره شمالی است که به دلیل جاسوسی سایبری و جمع آوری پول برای اهداف غیرقانونی شناخته شده است.

در این رابطه بخوانید : شبکه آربیتروم چیست؟ معرفی توکن ARB

این گروه از سال 2009 فعال است و با اداره کل شناسایی (RGB)، سازمان اطلاعاتی دولت کره شمالی، مرتبط است. این گروه تهدید پیشرفته مستمر (APT) به دلیل اجرای حملات پیچیده به مؤسسات مالی، صرافیهای ارزهای دیجیتال، سوئیفت، کازینوها و دستگاههای خودپرداز در سراسر جهان شناخته شده است.

ارتباط این گروه با سازمان اطلاعات کره شمالی حاکی از حمایت دولتی است. هکرها برای فعالیت های شرورانه خود از حمایت دولتی برخوردار می شوند، به این معنی که می توانند بدون ترس از اجرای قانون محلی عمل کنند. هدف از فعالیتهای آنها نه تنها جمعآوری اطلاعات، بلکه تنظیم بودجه برای برنامههای موشکی و هستهای این کشور است.

دفتر تحقیقات فدرال ایالات متحده (FBI) گروه لازاروس را یک سازمان هکری تحت حمایت دولت کره شمالی خواند.

در طول سال ها، گروه لازاروس پیچیدگی و کارایی تاکتیک های خود و همچنین مقیاس فعالیت های خود را به طور قابل توجهی افزایش داده است.

گروه لازاروس چگونه کار می کند؟

به دلیل حمایت دولتی، گروه لازاروس منابع و تخصص لازم برای اجرای حملات سایبری پیچیده را دارد. این گروه عملیات چند لایه را اجرا می کند که شامل توسعه و استقرار بدافزارهای سفارشی و سوء استفاده از آسیب پذیری های روز صفر است. اصطلاح «آسیبپذیری روز صفر» به یک حفره امنیتی در نرمافزار یا سختافزار اشاره دارد که توسعهدهنده آن را نمیشناسد. این بدان معنی است که نه هیچ راه حلی برای آن وجود دارد و نه آماده سازی.

یکی از ویژگی های گروه Lazarus ایجاد بدافزارهای سفارشی مانند MagicRAT و QuiteRAT است که برای نفوذ و کنترل سیستم های هدف طراحی شده است. آنها همچنین از نقایص امنیتی ناشناخته قبلی برای نفوذ به سیستم ها استفاده می کنند.

مهندسی اجتماعی یکی دیگر از اجزای حیاتی استراتژی آنها است. هکرها از احساسات برای فریب کاربران و متقاعد کردن آنها برای انجام یک عمل خاص مانند به اشتراک گذاری داده های مهم استفاده میکنند. گروه لازاروس کمپینهای فیشینگ نیز انجام میدهد، که ایمیلهای جعلی را برای افراد ارسال میکند تا آنها را وادار به افشای اطلاعات محرمانه کند.

انطباق پذیری و تکنیک های در حال تکامل آنها، گروه لازاروس را به یک تهدید پایدار و مهیب در حوزه امنیت سایبری جهانی تبدیل می کند

سرقت های بزرگ توسط گروه لازاروس

در طول سالها، مجموعهای از حملات سایبری توسط گروه لازاروس انجام شده است:

سرقت ارزهای دیجیتال

همچنین بخوانید : انگل چیست؟ صفر تا صد انگل (ANGLE) + پیشبینی قیمت

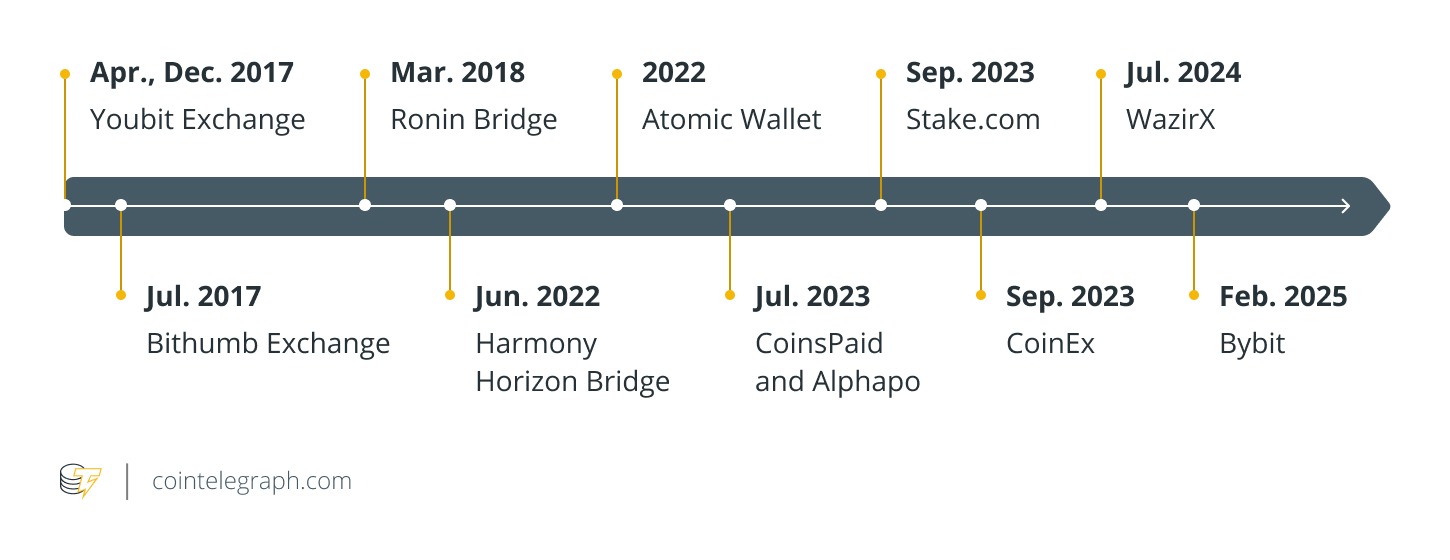

بای بیت Bybit (فوریه 2025)

بای بیت، یک صرافی ارز دیجیتال مستقر در دبی، با یک نقض امنیتی گسترده مواجه شد و در فوریه 2025، 1.5 میلیارد دلار از داراییهای دیجیتال خود را از دست داد. این بزرگترین سرقت رمزارز تا به امروز است.

وجوه دزدیده شده، عمدتاً اتر ETH، به سرعت به چندین کیف پول منتقل شده و از طریق پلتفرم های مختلف نقد شد.

شرکت های تجزیه و تحلیل بلاک چین، از جمله Elliptic و Arkham Intelligence، دارایی های سرقت شده را ردیابی کردند و این حمله را به گروه لازاروس تحت حمایت دولت کره شمالی نسبت دادند.

وزیر ایکس WazirX (ژوئیه 2024)

در ژوئیه 2024، وزیر ایکس، بزرگترین صرافی ارزهای دیجیتال هند، دچار نقض امنیتی قابل توجهی شد که منجر به از دست رفتن حدود 234.9 میلیون دلار از دارایی های دیجیتال شد. این حمله که به گروه لازاروس نسبت داده می شود، شامل تکنیک های پیچیده فیشینگ و سوء استفاده از API بود.

هکرها سیستم کیف پول چند امضایی WazirX را دستکاری کردند و به کیف پول های سرد و گرم دسترسی غیرمجاز پیدا کردند. این حمله منجر به تعلیق فعالیتهای معاملاتی و ایجاد چالشهای قانونی، از جمله شکایت از سوی صرافی رقیب CoinSwitch برای بازیابی 9.65 میلیون دلار از وجوه شد.

در ژانویه 2025، دادگاه عالی سنگاپور طرح تجدید ساختار وزیر ایکس را تصویب کرد و به شرکت اجازه داد تا با طلبکاران ملاقات کند تا در مورد استراتژی های بازیابی دارایی ها بحث کند.

استیک دات کام Stake.com (سپتامبر 2023)

در سپتامبر 2023، این گروه با به دست آوردن و استفاده از کلیدهای خصوصی دزدیده شده، به Stake.com، یک پلت فرم شرط بندی ارزهای دیجیتال، نفوذ کرد و 41 میلیون دلار را از طریق شبکه های مختلف بلاک چین به سرقت برد.

اف بی آی این سرقت را به گروه لازاروس که با نام APT38 نیز شناخته می شود نسبت داد. دارایی های سرقت شده در چندین شبکه بلاک چین از جمله اتریوم، BNB Smart Chain و Polygon ردیابی شدند.

کوین اکس CoinEx (سپتامبر 2023)

در سپتامبر 2023، CoinEx، یک صرافی ارز دیجیتال، تراکنشهای غیرمجازی را گزارش کرد که منجر به زیان 54 میلیون دلاری شد.

بررسی تحلیلگران بلاک چین نشان داد که این حمله به هک قبلی Stake.com مرتبط بوده که نشاندهنده اقدام هماهنگ گروه لازاروس است.

CoinsPaid و Alphapo (ژوئیه 2023)

در 22 جولای 2023، CoinsPaid یک حمله سایبری با برنامه ریزی دقیق را تجربه کرد که منجر به سرقت 37.3 میلیون دلار شد. مهاجمان از استراتژی استفاده کردند که شامل رشوه و کمپین های استخدام جعلی بود که پرسنل مهم شرکت را در ماه های منتهی به حمله هدف قرار می داد.

در طول این حمله، افزایش غیرمعمولی در فعالیت شبکه مشاهده شد که بیش از 150000 آدرس IP مختلف در آن دخیل بودند. علیرغم ضرر مالی قابل توجه، تیم داخلی CoinsPaid در تلاش بود تا سیستمهای خود را تقویت کند و اطمینان حاصل کند که سرمایه کاربران در امنیت کامل است.

در همان روز، Alphapo، ارائهدهنده خدمات پرداخت ارزهای دیجیتال برای پلتفرمهای آنلاین مختلف، در 23 ژوئیه 2023 دچار نقض امنیتی شد. گزارشهای اولیه ضرر را حدود 23 میلیون دلار تخمین زدند. با این حال، تحقیقات بیشتر نشان داد که مجموع مبلغ سرقت شده بیش از 60 میلیون دلار است. تحلیلگران این حمله را به گروه لازاروس نسبت داده اند و خاطرنشان کرده اند که وجوه دزدیده شده در چندین آدرس ردیابی شده است.

Harmony Horizon Bridge (ژوئن 2022)

گروه لازاروس در ژوئن 2022 از آسیبپذیریهای پل Horizon استفاده کرد. از طریق مهندسی اجتماعی و به خطر انداختن کیف پولهای چند امضایی 100 میلیون دلار را به سرقت بردند.

مهاجمان از ضعف های امنیتی سوء استفاده کردند و کنترل کیف پول چند امضایی را به دست آوردند که برای مجوز دادن به تراکنش ها استفاده می شد. دارایی های دزدیده شده از طریق میکسر تورنادو کش شسته شد. Elliptic این حمله را به گروه لازاروس نسبت داد، موضوعی که بعداً توسط FBI در ژانویه 2023 تأیید شد.

Ronin Bridge (مارس 2022)

در مارس 2022، رونین بریج که از بازی Axie Infinity پشتیبانی میکند، توسط گروه لازاروس دچار نقض امنیتی قابلتوجهی شد که منجر به سرقت حدود 625 میلیون دلار ارز دیجیتال شد.

شبکه رونین با 9 اعتبارسنج کار می کرد که حداقل به پنج امضا برای تایید تراکنش ها نیاز داشت. مهاجمان موفق شدند کنترل پنج کلید خصوصی را به دست آورند و قادر به تایید برداشت های غیرمجاز بودند.

هکرها یک کارمند Sky Mavis را با یک پیشنهاد شغلی فریب دادند و یک PDF آلوده به بدافزار را تحویل دادند که سیستمهای داخلی شرکت را به خطر انداخت. این دسترسی به مهاجمان اجازه داد تا کنترل چهار اعتبار سنج که توسط Sky Mavis و یک اعتبارسنج دیگر مدیریت شده توسط Axie DAO (سازمان مستقل غیرمتمرکز) اداره می شد را در دست گرفتند.

این گروه مهندسی اجتماعی را با مهارت فنی ترکیب کرد تا هک رونین بریج را اجرا کند.

اتمیک والت Atomic Wallet (2022)

در طول سال 2022، کاربران اتمیک والت، یک برنامه ذخیره سازی غیرمتمرکز ارزهای دیجیتال، قربانی یک سری حملات سازماندهی شده توسط گروه لازاروس شدند.

هکرها بدافزار سفارشی را برای به خطر انداختن کیف پولهای فردی به کار بردند که در نتیجه آن ضرری بین 35 تا 100 میلیون دلار برآورد شد. Elliptic با ردیابی انتقال وجوه دزدیده شده و شناسایی الگوهای مشابه با فعالیت های قبلی این گروه، این حمله را به گروه لازاروس نسبت داد.

Bithumb Exchange (ژوئیه 2017)

در ژوئیه 2017، گروه لازاروس یک حمله فیشینگ نیزه ای را در صرافی Bithumb، یکی از بزرگترین صرافی های ارز دیجیتال کره جنوبی اجرا کرد.

با نفوذ به سیستمهای داخلی صرافی، آنها توانستند تقریباً ۷ میلیون دلار ارز دیجیتال را سرقت کنند.

صرافی یوبیت Youbit (آوریل و دسامبر 2017)

گروه لازاروس در سال 2017 دو بار به صرافی یوبیت کره جنوبی حمله کرد. اولین حمله در آوریل شامل استفاده از بدافزار و تکنیک های فیشینگ بود که امنیت صرافی را به خطر انداخت و منجر به سرقت دارایی ها شد.

حمله بعدی در دسامبر منجر به از دست دادن 17٪ از کل دارایی های Youbit شد. فشار مالی ناشی از این حملات متوالی، صرافی را مجبور به ورشکستگی کرد.

دزدی های بزرگ دیگر

WannaCry (مه 2017)

حمله باجافزار WannaCry یک حادثه امنیت سایبری عظیم بود که سازمانها را در سراسر جهان تحت تأثیر قرار داد. در 12 می 2017، کرم باجافزار WannaCry بیش از 200000 رایانه را در بیش از 150 کشور آلوده کرد. قربانیان شامل فدرال اکسپرس، هوندا، نیسان و سرویس بهداشت ملی بریتانیا (NHS) بودند که به دلیل اختلال در سیستم مجبور به تغییر مسیر آمبولانسها شدند.

یک محقق امنیتی به طور موقت حمله را متوقف کرد. اما بسیاری از سیستمها تا زمانی که قربانیان باج را پرداخت کردند یا راهی برای بازیابی اطلاعات خود پیدا کردند، قفل ماندند. WannaCry از یک آسیبپذیری به نام EternalBlue، که در اصل توسط آژانس امنیت ملی ایالات متحده (NSA) توسعه یافته بود، سوء استفاده کرد.

بانک بنگلادش (فوریه 2016)

در فوریه 2016، بانک بنگلادش سرقت سایبری قابل توجهی را تجربه کرد که مهاجمان سعی کردند نزدیک به یک میلیارد دلار از حساب آن در بانک فدرال رزرو نیویورک سرقت کنند. عاملان که بعداً به عنوان گروه لازاروس شناخته شدند، در ژانویه 2015 از طریق یک پیوست ایمیل مخرب به سیستم بانک نفوذ کردند و در نهایت 35 درخواست انتقال جعلی را از طریق شبکه SWIFT آغاز کردند.

در حالی که اکثر درخواست ها مسدود شده بودند، پنج تراکنش به ارزش 101 میلیون دلار موفقیت آمیز بود که 81 میلیون دلار به حساب های فیلیپین رسید. یک اشتباه تایپی در یک درخواست انتقال، شبهاتی را ایجاد کرد و از سرقت کامل جلوگیری کرد.

Sony Pictures (نوامبر 2014)

در نوامبر 2014، Sony Pictures Entertainment یک حمله سایبری قابل توجه توسط Guardians of Peace را تجربه کرد که با گروه لازاروس مرتبط هستند. مهاجمان به شبکه سونی نفوذ کردند و به حجم زیادی از داده های محرمانه از جمله فیلم های منتشر نشده، اطلاعات حساس کارکنان و ارتباطات داخلی دسترسی پیدا کردند.

این گروه همچنین بدافزاری را راه اندازی کرد که تقریباً 70 درصد از سیستم های سونی را غیرفعال کرد. خسارات مالی ناشی از این حمله قابل توجه بود، به طوری که سونی خسارت 15 میلیون دلاری را گزارش کرد، اگرچه برآوردهای دیگر نشان می دهد که هزینه های بازیابی می توانست بیش از 85 میلیون دلار باشد.

انگیزه این حمله انتقامجویی برای انتشار برنامهریزی شده «The Interview» توسط سونی بود، کمدی که ترور رهبر کره شمالی کیم جونگ اون را به تصویر میکشد.

علیرغم انکار کره شمالی از دخالت در این حمله، دولت آمریکا رسماً این حمله را به گروه هکری کره شمالی نسبت داد و بر توانایی گروه لازاروس برای اجرای عملیات سایبری پیچیده با پیامدهای قابل توجه تاکید کرد.

در سپتامبر 2018، افبیآی پارک جین هیوک (Park Jin Hyok)، یک شهروند کره شمالی مرتبط با لازاروس را به اتهام نقش داشتن در حملات سایبری متهم کرد. پارک که بنا به گزارش ها برای Chosun Expo Joint Venture، یک شرکت پیشرو در کره شمالی کار می کرد، با هک Sony Pictures در سال 2014 و سرقت بانک بنگلادش در سال 2016، که در آن 81 میلیون دلار به سرقت رفت، مرتبط است.

FBI همچنین پارک را به ارتباط با حمله باجافزار WannaCry 2.0 در سال 2017 متهم کرده است.

در فوریه 2021، وزارت دادگستری ایالات متحده جان چانگ هیوک و کیم ایل را به دلیل دست داشتن در جرایم سایبری جهانی متهم کرد. جان برنامههای رمزنگاری مخرب را برای نفوذ به مؤسسات مالی توسعه و گسترش داد.

تاکتیک های رایج مورد استفاده توسط گروه لازاروس

گروه لازاروس از چندین تاکتیک پیچیده برای انجام حملات سایبری استفاده می کند:

اختلال

Lazarus حملات مخرب را با استفاده از انکار سرویس توزیع شده (DDoS) و بدافزار wiper با محرک های مبتنی بر زمان انجام می دهد. به عنوان مثال، تروجان KILLMBR داده های سیستم مورد نظر را در یک تاریخ از پیش تعیین شده پاک می کند، در حالی که QDDOS فایل ها را پس از آلوده شدن پاک می کند. ابزار دیگر، DESTOVER، به عنوان یک بک دور عمل می کند، اما قابلیت پاک کردن را نیز دارد. هدف این تاکتیک ها فلج کردن سیستم ها و غیرقابل اجرا کردن آنهاست.

جهت گیری اشتباه

لازاروس برای پنهان کردن دخالت خود برخی از حملات را به عنوان کار گروه های ساختگی مانند “GOP”، “WhoAmI” و “New Romanic Army” پنهان می کند. این گروه ها مسئولیت حمله را بر عهده می گیرند، در حالی که لازاروس بازیکن اصلی است.

بک دور

Lazarus برای دسترسی مداوم به سیستمها به بک دور ها متکی است، ابزارهایی مانند بک دور Manuscrypt (NukeSped) در کمپینهای فیشینگ و کاشتهای BLINDINGCAN و COPPERHEDGE در برابر اهداف دفاعی.

تکنیک های آنتی فارنزیک Anti-forensic

لازاروس برای پوشاندن مسیرهای خود از چندین تکنیک استفاده می کند:

- جداسازی اجزا: در عملیات مربوط به زیرگروه Bluenoroff لازاروس اجزای بدافزار را قطعه قطعه می کند تا مانع از تجزیه و تحلیل شود.

- ابزارهای خط فرمان: بسیاری از حملات متکی به بک دور خط فرمان و اینستالرهایی هستند که به آرگومان های خاصی نیاز دارند. به عنوان مثال، اینستالر چارچوب Nestegg به یک رمز عبور به عنوان آرگومان نیاز دارد.

- وایپر ها: لازاروس از وایپر ها برای پاک کردن شواهد حمله پس از اتمام عملیات استفاده می کند.

- حذف ثبت و ضبط: Lazarus دادههای اولیه، گزارشهای رویداد و سوابق جدول اصلی فایل (MFT) را حذف میکند.

نحوه دفاع در برابر حملات گروه لازاروس

دفاع در برابر تهدیدات ناشی از گروه لازاروس مستلزم یک استراتژی امنیتی جامع است. سازمان ها باید چندین لایه حفاظتی را برای محافظت از دارایی های دیجیتال خود در برابر حملات سایبری پیچیده پیاده سازی کنند.

اقدامات دفاعی کلیدی که باید اتخاذ کنید عبارتند از:

- حفاظت DDoS: سازمانها باید استراتژیهای بهینه سازی استوار را برای جلوگیری از اختلالات سرویس و نقض احتمالی دادهها به کار گیرند. شناسایی و خنثی کردن چنین حملاتی بسیار مهم است.

- هوش تهدید: استفاده از اطلاعات تهدید به شناسایی و پاسخگویی به تهدیدات سایبری از جمله باج افزارها و حملات DDoS کمک می کند. شما باید در مورد تاکتیک های در حال تکامل مورد استفاده توسط Lazarus مطلع باشید.

- حفاظت از دارایی: موسسات مالی، صرافیهای ارزهای دیجیتال و سایر اهداف با ارزش باید از داراییهای دیجیتال در برابر حملات لازاروس محافظت کنند.

- نظارت تهدید مداوم: نظارت مستمر زیرساخت شبکه برای شناسایی و کاهش نفوذهای احتمالی ضروری است. تیم های امنیتی باید اطمینان حاصل کنند که تمام سیستم ها به طور مرتب به روزرسانی می شوند تا آسیب پذیری ها کاهش یابد.

- راهحلهای امنیتی چندلایه: راهحلهای امنیتی پیشرفته، مانند تجزیه و تحلیل رفتاری، یادگیری ماشین و غیره، دفاع در برابر حملات هدفمند را افزایش میدهند.

- حفاظت آنی: هنگام مقابله با حملات پیچیده، به محافظت آنی در برابر حملات هدفمند نیاز دارید. شما باید بتوانید حملات هدفمند را در هر نقطه از شبکه شناسایی کنید تا فناوری مناسب را در زمان مناسب اعمال کنید.

در نهایت، دفاع در برابر گروه لازاروس نیازمند هوشیاری، ابزارهای امنیتی پیشرفته و تعهد سازمانی به بهبود مستمر است. تنها از طریق این تلاشهای جمعی، کسبوکارها و مؤسسات میتوانند از داراییهای خود محافظت کنند و یک قدم جلوتر از مجرمان سایبری باقی بمانند.

ترجمه شده توسط مجله خبری نیپوتو

خرید و فروش ارزهای دیجیتال از امروز شروع کنید

ممکن است علاقه مند باشید

ثبت دیدگاه

لیست نظرات (0)

انتخاب سردبیر

مفاهیم پایه

بیشتر بخوانید