4 ماه پیش

زمان مطالعه : 6 دقیقه

هکرها روش جدیدی برای مخفی کردن بدافزار در قراردادهای هوشمند اتریوم پیدا کردند

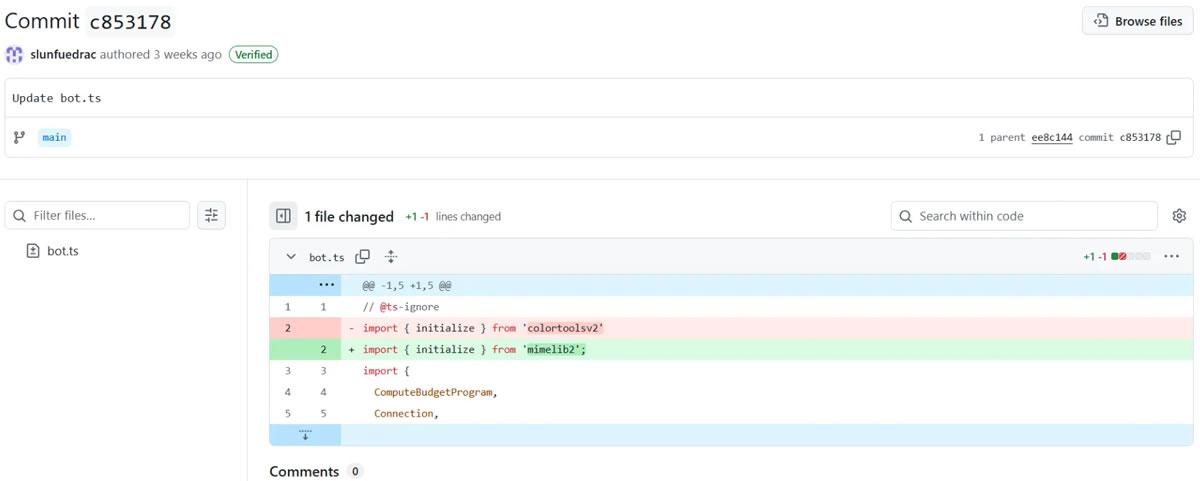

پژوهشگران امنیت سایبری در شرکت ReversingLabs، قطعات جدیدی از بدافزار متنباز را در Node Package Manager (NPM) کشف کردهاند. این مخزن یکی از بزرگترین مجموعههای پکیجها و کتابخانههای جاوااسکریپت است. دو پکیج شناساییشده با نامهای “colortoolsv2” و “mimelib2” که در جولای منتشر شدند، از قراردادهای هوشمند برای مخفی کردن دستورات مخرب بهره میبردند. این دستورات در نهایت باعث نصب بدافزار دانلودکننده روی سیستمهای قربانی میشد.

محققان شرکت ReversingLabs دو پکیج NPM را شناسایی کردند که با استفاده از قراردادهای هوشمند اتریوم، لینکهای مخرب بدافزار را پنهان کرده و از اسکنهای امنیتی عبور میکردند.

روشی برای مخفیسازی بدافزار

مهاجمان سایبری اکنون راه تازهای برای انتقال نرمافزارهای مخرب، دستورات و لینکها درون قراردادهای هوشمند اتریوم یافتهاند تا از شناسایی توسط اسکنهای امنیتی فرار کنند. این موضوع نشاندهنده تکامل حملات در مخازن کد منبع است.

پژوهشگران امنیت سایبری در شرکت ReversingLabs، قطعات جدیدی از بدافزار متنباز را در Node Package Manager (NPM) کشف کردهاند. این مخزن یکی از بزرگترین مجموعههای پکیجها و کتابخانههای جاوااسکریپت است.

در این رابطه بخوانید : معامله مارجین چیست؟(margin trading)

استفاده از قراردادهای هوشمند

به گفته لوچیا والنتیچ، محقق ReversingLabs:

«این پکیجها از یک روش نوآورانه برای بارگذاری بدافزار در دستگاههای آلوده استفاده میکنند، قراردادهای هوشمند در بلاکچین اتریوم.»

دو پکیج شناساییشده با نامهای “colortoolsv2” و “mimelib2” که در جولای منتشر شدند، از قراردادهای هوشمند برای مخفی کردن دستورات مخرب بهره میبردند. این دستورات در نهایت باعث نصب بدافزار دانلودکننده روی سیستمهای قربانی میشد.

دور زدن اسکنهای امنیتی

برای عبور از بررسیهای امنیتی، این پکیجها تنها بهعنوان دانلودکننده عمل میکردند. به جای میزبانی مستقیم لینکهای مخرب، آدرسهای سرور فرمان و کنترل را از قراردادهای هوشمند بازیابی میکردند.

پس از نصب، این پکیجها با بلاکچین ارتباط برقرار میکردند تا لینکهای بارگیری مرحله دوم بدافزار را دریافت کنند. این مرحله شامل اجرای نهایی حمله یا انتقال بار مخرب بود. از آنجا که ترافیک بلاکچین عادی به نظر میرسد، شناسایی آن بسیار دشوارتر میشود.

ظهور یک روش حمله جدید

حملات بدافزاری که قراردادهای هوشمند اتریوم را هدف قرار میدهند موضوع جدیدی نیستند. اوایل امسال، گروه هکری مشهور Lazarus وابسته به کره شمالی از همین روش بهره برد.

با این حال، والنتیچ توضیح میدهد:

«آنچه جدید است، استفاده از قراردادهای هوشمند اتریوم برای میزبانی لینکهای حاوی دستورات مخرب و بارگیری مرحله دوم بدافزار است. این موضوع تاکتیکهای فرار از شناسایی را وارد مرحله تازهای میکند و نشان میدهد مهاجمان بهسرعت در حال بهرهبرداری از مخازن متنباز و توسعهدهندگان هستند.»

کمپین پیچیده فریب کریپتویی

این بدافزارها بخشی از یک کمپین گستردهتر مهندسی اجتماعی و فریب بودند که عمدتاً از طریق GitHub اجرا میشد. مهاجمان مخازن جعلی رباتهای ترید ارز دیجیتال ایجاد کردند و آنها را به گونهای طراحی کردند که بسیار معتبر به نظر برسند.

این کار از طریق ایجاد حسابهای کاربری تقلبی، داشتن چندین حساب نگهدارنده برای شبیهسازی توسعه فعال، و ارائه توضیحات و مستندات حرفهای انجام شد.

همچنین بخوانید : چگونه تتر USDT را به کیف پول متامسک اضافه کنیم؟

تکامل روش مهاجمان سایبری

در سال ۲۰۲۴، پژوهشگران امنیتی ۲۳ کمپین مخرب مرتبط با رمزارز را شناسایی کردند. اما حملات در حال تکاملاند.

این حملات تنها به اتریوم محدود نمیشوند. در آوریل، یک ریپازیتوری جعلی در GitHub که خود را بهعنوان ربات ترید سولانا معرفی کرده بود، برای توزیع بدافزار مخرب استفاده شد که اطلاعات کیف پولهای رمزارزی را سرقت میکرد. همچنین هکرها کتابخانه متنباز “Bitcoinlib” در پایتون را هدف قرار دادهاند؛ ابزاری که توسعه در شبکه بیتکوین را سادهتر میکند.

ترجمه شده توسط مجله خبری نیپوتو

خرید و فروش ارزهای دیجیتال از امروز شروع کنید

ممکن است علاقه مند باشید

ثبت دیدگاه

لیست نظرات (0)

انتخاب سردبیر

مفاهیم پایه

بیشتر بخوانید