3 ساعت پیش

زمان مطالعه : 5 دقیقه

آینده پیامرسانی امن: چرا غیرمتمرکز بودن بیش از هر زمان دیگری اهمیت دارد | معرفی پیامرسان session

رمزنگاری سرتاسری (E2EE) بهتنهایی دیگر کافی نیست. با افزایش فشار دولتها بر پیامرسانها و تبدیل شدن تهدیدات کوانتومی از تئوری به نقشههای راه، غیرمتمرکز بودن، کاهش متادیتا و ارتقاهای مقاوم در برابر کوانتوم به بخشهای اصلی تعریف پیامرسانی امن تبدیل شدهاند.

از چتهای رمزنگاریشده تا پیامرسانی غیرمتمرکز. پیامرسانهای رمزنگاریشده مانند session در حال تجربه موج دوم محبوبیت خود هستند.

اپلیکیشنهایی مانند واتساپ، آیمسیج و سیگنال رمزنگاری سرتاسری (E2EE) را به یک انتظار پیشفرض برای کاربران تبدیل کردهاند. اما بیشتر این برنامهها همچنان بر شمارههای تلفن، سرورهای مرکزی و مقدار زیادی متادیتا (دادههای جانبی): از جمله اینکه با چه کسی صحبت میکنید، چه زمانی، از کدام آیپی و روی کدام دستگاه تکیه دارند.

این دقیقاً همان موضوعی است که ویتالیک بوترین در پست اخیر خود در X و کمک مالیاش به آن اشاره کرده است. او معتقد است که قدم بعدی برای پیامرسانی امن، ایجاد حسابهای کاربری بدون نیاز به شماره تلفن یا فرآیندهای احراز هویت (KYC) و حفظ حریم خصوصی بسیار قویتر برای متادیتا است. در این زمینه، او از پروژههایی مانند Session و SimpleX حمایت کرد و برای پیشبرد این اهداف، 128 واحد اتریوم (ETH) (با قیمت 3,171 دلار) به هر یک از این پروژهها اهدا کرد.

در این رابطه بخوانید : ارز دیجیتال انکر (ANKR) چیست و چگونه کار می کند؟

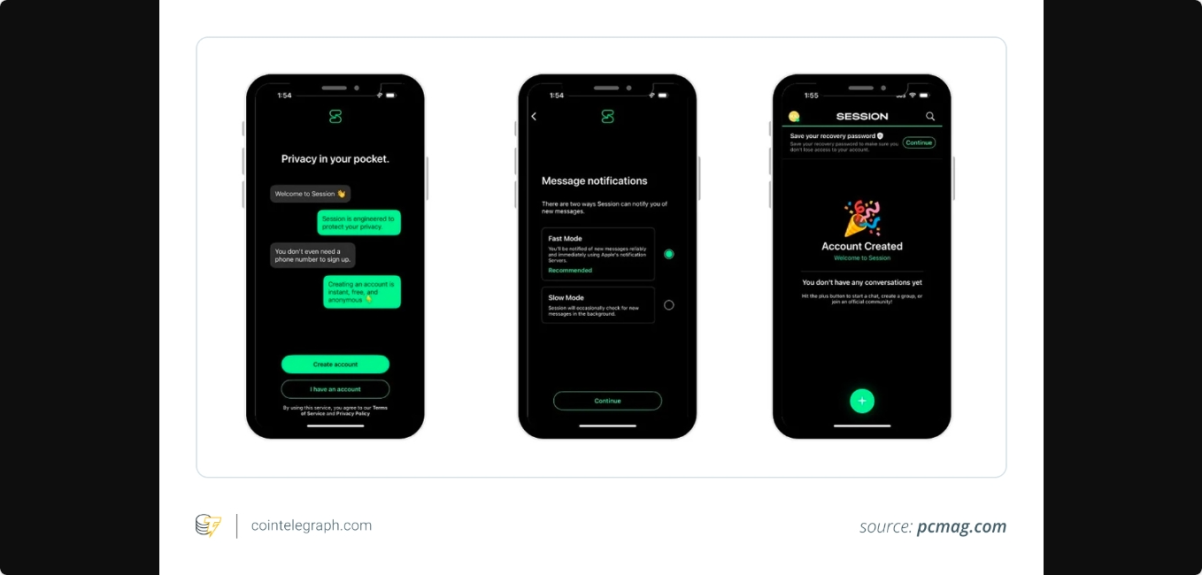

Session نمونهای خوب برای بررسی است، زیرا تلاش میکند رمزنگاری سرتاسری را با غیرمتمرکز بودن ترکیب کند. این پیامرسان از سرور مرکزی برای پیامها استفاده نمیکند، ترافیک را از طریق مسیرهای onion (مشابه شبکه تور) هدایت میکند و شناسه کاربران به جای شماره تلفن، کلیدهای رمزنگاری هستند.

آیا میدانستید؟

43 درصد از افرادی که از WiFi عمومی استفاده میکنند، گزارش دادهاند که دچار نقض داده شدهاند. حملاتی مانند man-in-the-middle (مرد میانی) و packet sniffing (شنود بستهها) در برابر ترافیک رمزنگارینشده از شایعترین دلایل این نقضها هستند.

حمله مرد میانی (Man-in-the-Middle) چیست؟

این نوع حمله زمانی اتفاق میافتد که یک هکر خود را بین ارتباط دو طرف (مثلاً شما و یک وبسایت یا پیامرسان) قرار میدهد. در این حالت، هکر میتواند اطلاعات رد و بدل شده، مانند پیامها، رمزهای عبور یا اطلاعات حساس، را مشاهده یا حتی تغییر دهد، بدون اینکه شما یا طرف مقابل متوجه شوید. این حمله معمولاً در شبکههای ناامن مثل WiFi عمومی رخ میدهد.

شنود بستهها (Packet Sniffing) چیست؟

در این روش، هکر ترافیک دادهای که بین دستگاهها در یک شبکه منتقل میشود را زیر نظر میگیرد و “بستههای داده” را که شامل اطلاعاتی مثل پیامها یا رمزهای عبور هستند، جمعآوری میکند. اگر این دادهها رمزنگاری نشده باشند، هکر میتواند به راحتی اطلاعات حساس را مشاهده کند. این حمله نیز بیشتر در شبکههای باز و ناامن مانند WiFi عمومی انجام میشود.

نحوه ذخیره پیامها در Session

Session بر اساس هویتهای کلید عمومی ساخته شده است. هنگامی که ثبتنام میکنید، برنامه یک جفت کلید (keypair) را بهصورت محلی تولید میکند و بدون نیاز به شماره تلفن یا ایمیل، یک Session ID از آن ایجاد میکند.

پیامها از طریق شبکهای از نودهای خدماتی (service nodes) با استفاده از مسیریابی onion ارسال میشوند، بهطوریکه هیچ نودی نمیتواند هم فرستنده و هم گیرنده پیام را ببیند. (میتوانید مسیر نود پیام خود را در تنظیمات مشاهده کنید.) برای ارسال پیامها در زمانی که آفلاین هستید، پیامها در گروههای کوچکی از نودها به نام “swarm” ذخیره میشوند. هر Session ID به یک swarm خاص متصل است و پیامهای شما تا زمانی که کلاینت شما آنها را دریافت کند، بهصورت رمزنگاریشده در آنجا ذخیره میشوند.

بهطور تاریخی، پیامها در swarm یک زمان بقای پیشفرض (time-to-live) حدود دو هفتهای داشتند. پس از این مدت، نسخه شبکه حذف میشود و فقط نسخهای که روی دستگاههای شما وجود دارد، باقی میماند.

همچنین، Session یک پایگاه داده محلی از چتها و پیوستهای شما نگهداری میکند، بنابراین میتوانید ماهها یا سالها به عقب برگردید و پیامهای قدیمی را مرور کنید. به همین دلیل است که حجم دانلود برنامه ممکن است حدود 60 تا 80 مگابایت باشد، اما با ارسال رسانه، کش کردن تصاویر کوچک (thumbnail) و نگهداری تاریخچه چتها، اندازه نصبشده آن افزایش مییابد. مستندات عمومی و بررسیهای مستقل این جداسازی بین ذخیرهسازی کوتاهمدت در شبکه و ذخیرهسازی طولانیمدت در دستگاه را توضیح دادهاند.

برای کاهش این حجم، میتوانید چتها را حذف کنید، از پیامهای ناپدیدشونده (disappearing messages) استفاده کنید یا تصاویر را پاک کنید. اگر هنوز پیام یا تصاویر را میبینید، یعنی جایی روی دستگاه شما ذخیره شده است.

اعلانها در حالت Fast Mode

اعلانها جایی هستند که تعادل بین حریم خصوصی و تجربه کاربری (UX) کاملاً مشهود میشود.

همچنین بخوانید : نرخ بهره فدرال رزرو چه تاثیری بر بازار ارزهای دیجیتال دارد؟

در سیستمعامل iOS، برنامه Session دو حالت ارائه میدهد:

حالت Slow Mode: در این حالت، برنامه بهصورت دورهای بیدار میشود و از طریق شبکه اختصاصی خود پیامهای جدید را بررسی میکند. این روش خصوصیتر است اما ممکن است با تأخیر یا اختلال همراه باشد، بهویژه اگر سیستمعامل شما محدودیتهای سختگیرانهای برای فعالیتهای پسزمینه اعمال کند.

حالت Fast Mode: این حالت از اعلانهای (Push Notifications) استفاده میکند. Session از سرویس اعلانهای پوش اپل (Apple Push Notification Service) در iOS و روش مشابهی در اندروید برای ارسال اعلانهای بهموقع استفاده میکند.

نقطه بحثبرانگیز: حالت Fast Mode

طبق مستندات پشتیبانی Session، استفاده از حالت Fast Mode به معنای این است که:

آدرس آیپی دستگاه و توکن پوش شما در اختیار سرور پوش اپل قرار میگیرد.

شناسه حساب کاربری Session و توکن پوش شما با یک سرور پوش متعلق به Session به اشتراک گذاشته میشود تا بداند کدام اعلانها را به کجا ارسال کند.

نکات مهم:

- سرورها نمیتوانند محتوای پیامها را مشاهده کنند، چون پیامها بهصورت سرتاسری رمزنگاری شدهاند (E2EE).

- Session بیان میکند که اپل و گوگل نیز نمیتوانند ببینند که شما با چه کسی صحبت میکنید یا زمان دقیق پیامها را مشاهده کنند، بهجز اطلاعات کلی که زیرساخت اعلانهای پوش آنها بهطور پیشفرض ثبت میکند.

اگر این موضوع برای شما مشکلساز است، میتوانید از حالت Slow Mode استفاده کنید، اما باید با اعلانهای از دسترفته کنار بیایید. این انتخاب، بخشی از تفکراتی است که پیامرسانهای غیرمتمرکز اکنون کاربران را مجبور به انجام آن میکنند.

حوزه قضایی، شفافیت و درخواستهای دولتی

حاکمیت برنامه Session نیز تغییر کرده است. این برنامه در ابتدا تحت نظارت یک سازمان غیرانتفاعی استرالیایی به نام بنیاد فناوری حریم خصوصی اکسن (OPTF) بود. در اواخر سال 2024، یک نهاد سوئیسی جدید به نام بنیاد فناوری سشن (STF) مسئولیت نظارت بر پروژه را بر عهده گرفت. گزارش شفافیت نهایی OPTF مربوط به سهماهه چهارم سال 2024 است؛ درخواستهای بعدی توسط STF مدیریت و منتشر میشوند.

طبق مستندات پشتیبانی Session درباره درخواستهای اطلاعات:

به دلیل غیرمتمرکز بودن و رمزنگاری سرتاسری (E2EE)، بنیاد هیچ دسترسی خاصی به پیامها یا کلیدهای کاربران ندارد.

STF گزارشهای شفافیت دورهای منتشر میکند که خلاصهای از درخواستهای مجریان قانون و نحوه رسیدگی به آنها را ارائه میدهد.

این صفحه شفافیت همان مرجعی است که کاربران معمولاً به آن اشاره میکنند، جایی که نشان میدهد دولتها چه زمانی درخواست اطلاعات دادهاند. این صفحه، رکورد عمومیای است که بنیاد برای مستندسازی درخواستهای مقامات، جزئیات درخواستها و نحوه پاسخ Session به آنها نگهداری میکند.

چه اطلاعاتی ممکن است ارائه شود؟

قابل ارائه: لاگها (Logs) از وبسایتها، سرورهای فایل یا زیرساختهایی که بنیاد مستقیماً اداره میکند، مانند پوش رلهها یا سرورهای STUN و TURN برای تماسها، که تحت قوانین سوئیس و درخواستهای بینالمللی قابل اجرا هستند.

غیر قابل ارائه: پیامهای رمزگشاییشده یا کلیدهای اصلی چت کاربران، مشروط بر اینکه پیادهسازی پروتکل طبق مستندات باشد.

رژیم حاکمیتی سوئیس در مقایسه با برخی حوزههای قضایی، نسبتاً شفافیت کمتری میطلبد. به همین دلیل، گزارشهای داوطلبانه و محدودیتهای فنی بر دادهها، اهمیت ویژهای دارند.

به عبارت دیگر، غیرمتمرکز بودن جلوی درخواستهای دولتها را نمیگیرد، اما محدود میکند که چه اطلاعاتی میتوان ارائه داد.

آیا میدانستید؟

هنگامی که پلیس به شبکه رمزنگاریشده تلفن EncroChat نفوذ کرد، بیش از 115 میلیون پیام مجرمانه از حدود 60,000 کاربر را رهگیری کرد. این عملیات منجر به بیش از 6,500 دستگیری و توقیف تقریباً 900 میلیون یورو دارایی در سراسر جهان شد.

مقاومت در برابر کوانتوم، تماسها و “بتا برای همیشه؟”

نگرانی اصلی این است که “الان جمعآوری کنند، بعداً رمزگشایی کنند.” مهاجمان میتوانند ترافیک رمزنگاریشده امروز را ذخیره کنند و منتظر بمانند تا رایانههای کوانتومی آینده، الگوریتمهای رمزنگاری کلید عمومی فعلی را بشکنند.

پاسخ Session به این تهدید، بازطراحی اساسی پروتکل است. در یک پست وبلاگی اخیر، تیم توسعه Session Protocol v2 را معرفی کرد که هدف آن اضافه کردن موارد زیر است:

امنیت کامل پیشرو (Perfect Forward Secrecy) با استفاده از کلیدهای موقتی

تبادل کلید مقاوم در برابر کوانتوم با استفاده از ML-KEM (که قبلاً به نام CRYSTALS-Kyber شناخته میشد)، که یک الگوریتم استانداردشده توسط NIST است و همچنین در PQXDH سیگنال و PQ3 اپل نیز استفاده میشود.

آیا Session امروز در برابر کوانتوم مقاوم است؟

نه بهصورت دقیق. این برنامه همچنان به رمزنگاری کلاسیک منحنی بیضوی (Elliptic Curve Cryptography) متکی است، در حالی که نسخه 2 پروتکل در حال توسعه است. نقشه راه پروژه به طرحهای ترکیبی مقاوم در برابر کوانتوم اشاره دارد، اما تا زمانی که این موارد پیادهسازی، بررسی و روی تمام کلاینتها اجرا نشوند، باید فرض کنید که امنیت Session همان رمزنگاری سرتاسری استاندارد است، با برنامهای برای ارتقا در آینده.

تماسها؛ یک نگرانی مداوم

طبق اعلام Session:

تماسهای صوتی و تصویری در دسترس هستند، اما همچنان یک ویژگی بتا هستند که باید بهصورت اختیاری فعال شوند.

در حال حاضر، این تماسها از WebRTC همتا به همتا (Peer-to-Peer) استفاده میکنند، که آدرس آیپی شما را به طرف مقابل و سرورهای STUN یا TURN متعلق به Session برای سیگنالدهی و انتقال رسانه افشا میکند.

تماسهای مسیریابیشده از طریق Lokinet (برای پنهان کردن بهتر آیپیها) در برنامه وجود دارند، اما هنوز بهعنوان پیشفرض تنظیم نشدهاند.

وبلاگ و سوالات متداول Session بهطور صریح هشدار میدهند که افرادی که در شرایط بسیار حساس هستند، ممکن است بخواهند فعلاً از فعال کردن تماسها اجتناب کنند.

بتای طولانیمدت این ویژگی، تا حدی نشاندهنده دشواری ترکیب تماسهای با تأخیر کم، مسیریابی onion و تضمینهای جدی ناشناس بودن است.

غیرمتمرکز بودن چه تغییری برای شما ایجاد میکند؟

Session هم وعدهها و هم محدودیتهای پیامرسانی امن غیرمتمرکز را نشان میدهد.

مزایا:

میتوانید بدون شماره تلفن یا ایمیل (یا هر نوع شناسه دیگری) یک حساب کاربری ایجاد کنید، که با ایده ایجاد حساب بدون مجوز ویتالیک بوترین همخوانی دارد.

پیامهای شما از طریق یک شبکه چندنودی با مسیریابی onion ارسال میشوند، که مقدار متادیتایی را که هر نود میتواند ببیند یا مجبور به ثبت آن شود، کاهش میدهد.

انتقال نظارت پروژه به سوئیس و استفاده از کلاینتهای متنباز و گزارشهای شفافیت، ممکن است نظارت عمومی بر تغییرات کد یا زیرساخت را افزایش دهد.

محدودیتها:

ذخیرهسازی محلی روی گوشی شما همچنان یک ریسک بزرگ است، اگر دستگاه شما توقیف یا هک شود.

اعلانهای حالت Fast Mode و تماسهای WebRTC متادیتای سطح آیپی را به ارائهدهندگان زیرساخت افشا میکنند، حتی اگر آنها هرگز محتوای پیامهای شما را نبینند.

حفاظت در برابر کوانتوم تا زمانی که Protocol v2 عرضه و بالغ نشود، در حد نقشه راه باقی میماند.

راهکارها:

اگر Session را در نظر دارید، منطقی است که حالت Slow Mode را بهعنوان پیشفرض خود تنظیم کنید، اگر حفظ حریم خصوصی متادیتا برای شما مهمتر از دریافت اعلانهای فوری است. از پیامهای ناپدیدشونده (Disappearing Messages) استفاده کنید و بهصورت دورهای چتها و رسانههای قدیمی را حذف کنید تا اطلاعات کمتری روی دستگاه شما باقی بماند.

همین احتیاط برای تماسها نیز صدق میکند. اگر اتصال یک Session ID به آدرس آیپی در شرایط شما نگرانکننده است، ممکن است بهتر باشد تماسهای صوتی و تصویری را تا زمانی که فناوری تماسها پیشرفتهتر شود، غیرفعال نگه دارید.

نتیجهگیری

رمزنگاری سرتاسری (E2EE) بهتنهایی دیگر کافی نیست. با افزایش فشار دولتها بر پیامرسانها و تبدیل شدن تهدیدات کوانتومی از تئوری به نقشههای راه، غیرمتمرکز بودن، کاهش متادیتا و ارتقاهای مقاوم در برابر کوانتوم به بخشهای اصلی تعریف پیامرسانی امن تبدیل شدهاند.

خرید و فروش ارزهای دیجیتال از امروز شروع کنید

ممکن است علاقه مند باشید

ثبت دیدگاه

لیست نظرات (0)

انتخاب سردبیر

مفاهیم پایه

بیشتر بخوانید